Cinco presuntos integrantes de la organización criminal conocida como ‘Los Escarlata’ fueron judicializados por su implicación en un esquema de fraude cibernético basado en la modalidad SIM Swapping, que les permitía apoderarse de los números celulares de sus víctimas y tomar control de sus aplicaciones financieras.

Gracias a una investigación conjunta entre la Fiscalía General de la Nación y la Policía Nacional, se logró identificar y capturar a los supuestos miembros del grupo en operativos simultáneos realizados en Bogotá, Pailitas (Cesar) y El Zulia (Norte de Santander).

Un fiscal de la Dirección Especializada contra los Delitos Informáticos los presentó ante un juez de control de garantías, imputándoles los delitos de:

Concierto para delinquir

Hurto por medios informáticos

Acceso abusivo a un sistema informático

Uso de documento falso

Falsedad en documento privado

Los presuntos responsables de una modalidad delictiva conocida como #SIMswapping, que consiste en apropiarse de manera fraudulenta de números celulares y tomar el control de las aplicaciones financieras de las víctimas para hacer transacciones, quedaron en evidencia gracias al… pic.twitter.com/VXNGuSf142

— Fiscalía Colombia (@FiscaliaCol) April 10, 2025

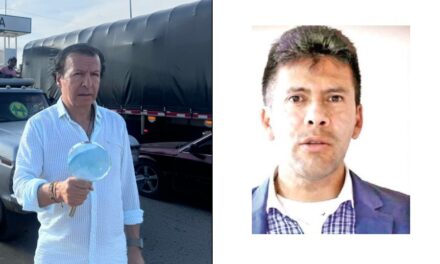

Entre los procesados se encuentra Javier Mora Sepúlveda, exempleado de una empresa de telefonía móvil, señalado de haber aprovechado su cargo para realizar cambios de portabilidad numérica de manera fraudulenta, utilizando cédulas y documentos alterados. Con esta maniobra, transfería líneas telefónicas a terceros que luego accedían a las apps bancarias de los usuarios y sustraían el dinero a cuentas manejadas por la red.

De acuerdo con las investigaciones, esta modalidad permitió el robo de más de 150 millones de pesos en distintos eventos delictivos.

Los otros cuatro procesados son:

Braulio Antonio Cabrera Velásquez, presunto cabecilla de la organización.

Aixa Valentina Calerón Machadado

Leydi Paola Camargo Ramírez

Jainer Andrés Sarmiento Julio

El juez determinó que cuatro de los implicados deberán cumplir medida de aseguramiento en sus lugares de residencia, mientras que Sarmiento Julio seguirá vinculado a la investigación sin detención domiciliaria.

Este caso representa un avance significativo en la lucha contra el cibercrimen y pone en evidencia la necesidad de reforzar los controles de seguridad en procesos como la portabilidad numérica y el acceso a información sensible.